Думаю, каждый пользователь, даже не погружённый в тематику Android, знает, что главной проблемой операционной системы Google является фрагментация. Практика показывает, что мало кто по-настоящему понимает, что именно она из себя представляет, но посудачить о фрагментации своим долгом считают очень многие. Как правило, фрагментацией считают широкое распространение разных версий Android, которыми появились из-за неграмотной политики Google по обновлению ОС. Однако в более широком смысле этот термин обозначает большое число реализаций чего-либо. Поэтому сосуществование разных оболочек, прошивок и кастомных сборок Android – это тоже фрагментация, которая, однако, распространяется не только на операционную систему.

RCS-сообщения — удобны, бесплатны, но небезопасны

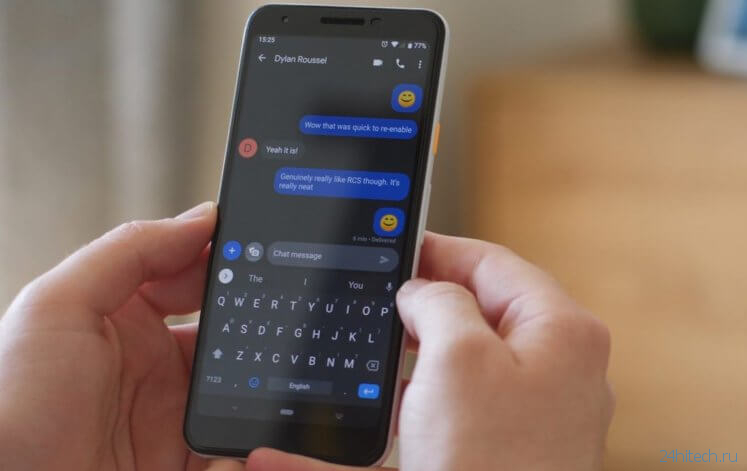

В этом году Google приступила к испытаниям технологии RCS (Rich communication service). По сути, она должна была стать продвинутой заменой привычным СМС благодаря отсутствию ограничений на количество символов, поддержке медиавложений, а также возможности в реальном времени отслеживать факты прочтения и набора ответного послания. Ну, и самое главное преимущество RCS – это, конечно, бесплатность данного стандарта. Но, как оказалось, есть у него и критические недостатки, которые делают этот способ обмена сообщениями одним из наименее безопасных.

Что не так с RCS

Сообщения, отправляемые по стандарту RCS, легко перехватить, зная IP-адрес

Основная проблема RCS состоит в том, что каждый оператор, которые фактически обеспечивают передачу сообщений, меняют реализация стандарта так, как сочтут нужным. Из-за этого, во-первых, абоненты разных операторов не могут обмениваться RCS-посланиями друг с другом, а, во-вторых, по сути, добровольно лишают себя приватности. Дело в том, что большое количество реализаций приводит к увеличению числа багов и всевозможных уязвимостей. К примеру, у одного оператора, чьё название не раскрывается, любое приложение может получить доступ к вложениям из сообщений, полученных через RCS, а у другого – производить выемку имён и номеров телефонов, не имея на это соответствующего разрешения.

Казалось бы, всего-то и нужно, что внедрить общий стандарт и решить все проблемы безопасности. Однако на практике всё оказалось не так радужно. Эксперты SRLabs выяснили, что ключи безопасности RCS настолько коротки, что в сочетании с IP-адресом отправителя или получателя послания, позволяют расшифровать его содержание. В результате злоумышленники, которые занимаются расшифровкой, получают возможность либо изменить сообщение, либо внести в него какие-либо изменения ещё до того, как оно дойдёт до получателя.

RCS — не про безопасность

Мне бы не хотелось делать преждевременных выводов, но практика показывает, что с безопасностью фирменных разработок у Google дела обстоят откровенно так себе. Что Android, что Chrome, что RCS – все они содержат даже не уязвимости, а особенности реализации, которые ставят под сомнение их надёжность и ориентацию на защиту интересов пользователя. Ведь если продукт или сервис не способны обеспечить безопасность использования, те пользователи, для которых это важно – а таких довольно немало – скорее всего выберут продукт конкурентов. Тем более что на рынке есть как минимум одна компания с аналогичным набором приложений и служб.

Нет комментарий